[Kerberos] 01 - Introduction

Kerberos adalah topik yang seru dan terdapat beberapa penyalahgunaan yang terkenal di dalam lingkungan Active Directory.

0x1 - What is Kerberos?

Kerberos adalah protokol autentikasi yang digunakan dalam banyak sistem operasi, termasuk lingkungan Active Directory dari Microsoft. Protokol ini membantu dalam memvalidasi identitas pengguna atau layanan di jaringan, dan didesain untuk memberikan metode autentikasi yang kuat dan aman.

0x2 - How does Kerberos Work?

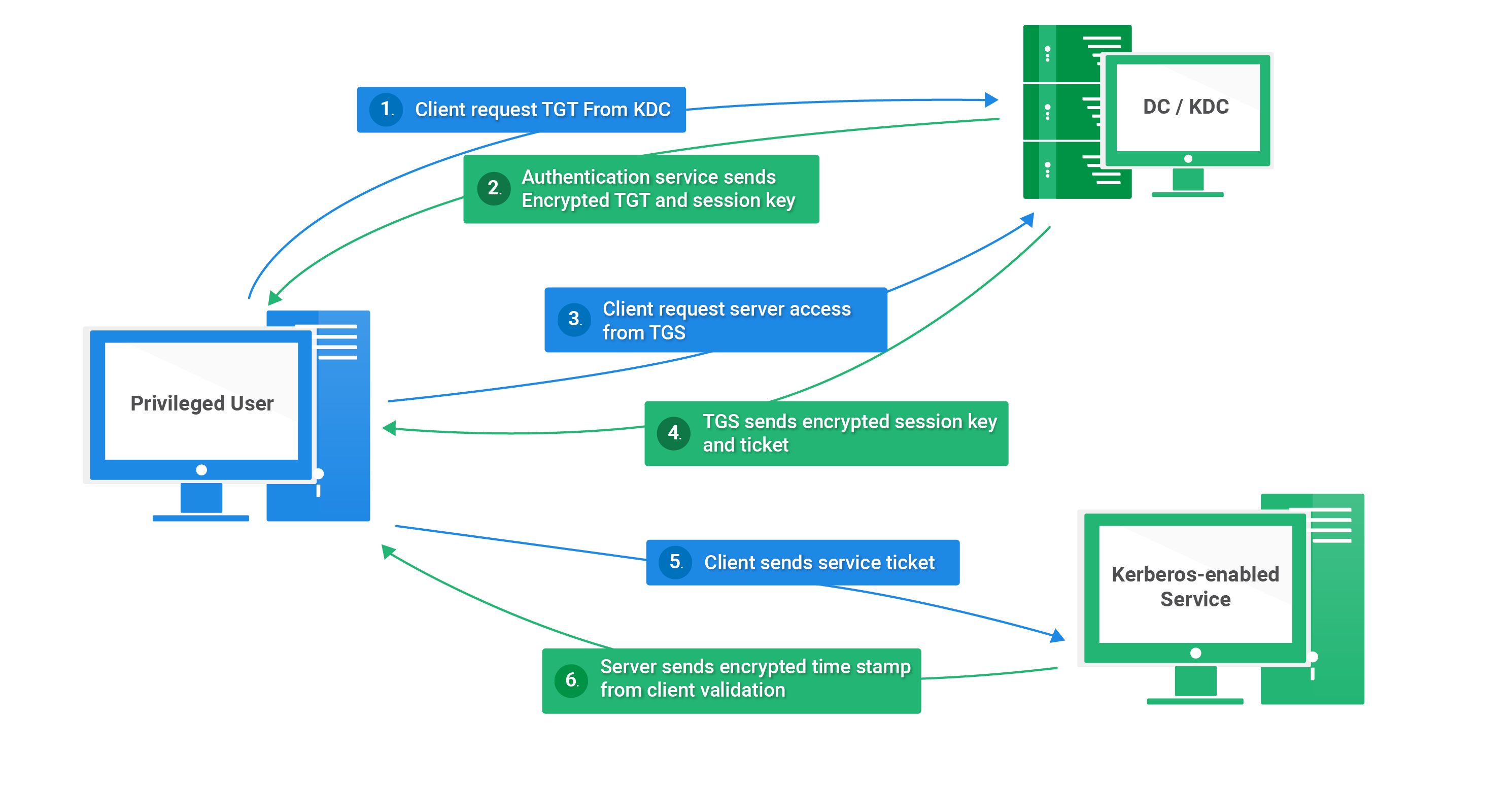

Berikut ini adalah gambaran singkat tentang cara kerja Kerberos:

Penjelasan:

- Client request TGT (AS-REQ): Ketika pengguna pertama kali login, klien (biasanya komputer pengguna) mengirim permintaan Authentication Service Request (AS-REQ) ke Key Distribution Center (KDC). Permintaan ini mencakup nama pengguna dan domain mereka. Tujuan dari permintaan ini adalah untuk mendapatkan Ticket Granting Ticket (TGT), yang dapat digunakan nanti untuk meminta tiket akses ke service tertentu.

- KDC returns TGT (AS-REP): KDC memverifikasi permintaan dengan mencocokkan nama pengguna dengan password yang disimpan dalam Active Directory. Jika ini cocok, KDC menghasilkan TGT dan mengirimkannya kembali ke klien dalam pesan Authentication Service Reply (AS-REP). TGT ini dienkripsi dengan kunci rahasia KDC (biasanya menggunakan akun

krbtgt), sehingga tidak dapat dibaca atau dimodifikasi oleh klien. - Client requests TGS for service (TGS-REQ): Ketika klien ingin mengakses suatu service (misalnya file share), klien mencari Service Principal Name (SPN) dari service tersebut dan mengirim permintaan Ticket Granting Service Request (TGS-REQ) ke KDC. Permintaan ini mencakup TGT yang diterima sebelumnya dan SPN dari layanan yang ingin diakses.

- KDC returns TGS (TGS-REP): KDC memverifikasi TGT dan jika valid, menghasilkan Ticket Granting Service (TGS) untuk service yang diminta. TGS ini kemudian dikirimkan kembali ke klien dalam pesan Ticket Granting Service Reply (TGS-REP). TGS dienkripsi dengan kunci rahasia service yang diminta, sehingga hanya service itu sendiri yang bisa membukanya.

- Client presents TGS to service: Klien kemudian mengirim TGS yang diterima kepada service yang diminta. Service ini memverifikasi TGS dan jika valid, mengizinkan akses.

- Service grants access: Setelah verifikasi, service memberikan akses ke pengguna berdasarkan hak dan izin yang ditetapkan.

0x3 - Table of Contents

- Introduction to Kerberos

- Kerberoasting

- AS-REP Roasting

- Unconstrained Delegation

- Constrained Deletagation

- S4U2Self Abuse

- Resource-Based Constrained Delegation (RBCD)

- Shadow Credentials

0x4 - References

- https://learn.microsoft.com/id-id/windows-server/security/kerberos/kerberos-authentication-overview

- https://www.simplilearn.com/what-is-kerberos-article

- https://www.qomplx.com/about-kerberos/

This post is licensed under CC BY 4.0 by the author.